Difference between revisions of "PHPki/fr"

(→Bogues) |

|||

| (41 intermediate revisions by 3 users not shown) | |||

| Line 1: | Line 1: | ||

{{Languages|PHPki}} | {{Languages|PHPki}} | ||

| + | |||

| + | {{Note box|type=Note :| pour la v10, nous avons créé une nouvelle version mise à jour de PHPKi appelée PHPKi-ng avec des correctifs et des valeurs par défaut de sécurité plus élevées. Si vous utilisiez la version précédente, vous devrez créer une nouvelle autorité de certification et des certificats. Nous avons importé la version originale dans les contributions si vous avez vraiment besoin de l'utiliser, mais ce n'est pas recommandé et ce ne sera pas généralement publié.}} | ||

=== Mainteneur === | === Mainteneur === | ||

| + | Initialement : | ||

[mailto:daniel@firewall-services.com[[User:VIP-ire|Daniel B.]]] de [http://www.firewall-services.com Firewall Services] | [mailto:daniel@firewall-services.com[[User:VIP-ire|Daniel B.]]] de [http://www.firewall-services.com Firewall Services] | ||

| + | La contribution est maintenant maintenue par Koozali SME. | ||

=== Version === | === Version === | ||

| + | Ancienne version avant SME10 : smeserver-phpki and phpki. | ||

| + | Nouvelle version : | ||

| + | {{ #smeversion: smeserver-phpki-ng }} | ||

| + | {{ #smeversion: phpki-ng }} | ||

| − | + | Veuillez suivre les instructions d'installation ci-dessous, elles satisferont toutes les dépendances et les dernières versions des 2 paquets qui seront installés automatiquement. | |

| − | |||

| − | |||

| − | Veuillez suivre les instructions d'installation ci-dessous, | ||

=== Description === | === Description === | ||

| − | [http://sourceforge.net/projects/phpki/ PHPki] est une application OpenSource pour gérer | + | [http://sourceforge.net/projects/phpki/ PHPki] est une application OpenSource pour gérer une multi-agency PKI conforme HIPAA. Avec ça, vous pouvez gérer de manière centralisée les certificats X.509 utilisés avec S/MIME activé sur les clients de messagerie, serveurs SSL, et applications VPN. PHPki est maintenant utilisé pour gérer les certificats avec la dernière version de la contribution [[OpenVPN_Bridge/fr|SME Serveur OpenVPN Bridge]]. |

| − | Vous pouvez voir la démo d'installation [http://phpki.sourceforge.net/phpki/ ici] | + | Vous pouvez voir la démo d'installation [http://phpki.sourceforge.net/phpki/ ici], en anglais. |

=== Pré-requis === | === Pré-requis === | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | {{Warning box| | + | {{Warning box|type=Attention :| cette version de PHPki est une version légèrement modifiée, de sorte qu'elle puisse être utilisée avec les certificats générés avec la version précédente de [[OpenVPN_Bridge/fr|SME Server OpenVPN Bridge]], ainsi que quelques autres modifications mineures. |

| + | À partir de phpki-ng-0.84, default_md a été mis à niveau vers sha512 (l'ancien était sha1). Vous pouvez conserver votre autorité de certification existante, mais nous vous conseillons vivement de passer à une nouvelle instance, car la faiblesse du hachage sha1 est un problème de sécurité. | ||

}} | }} | ||

| + | === Installation === | ||

| + | {{Warning box|type=Attention : | si openvpn n'est pas détecté, PHPKi ne peut pas générer de clé TA - takey - et il doit vous en informer lors de l'installation. Pour générer une clé TA une fois que vous avez installé openvpn, faites ceci (en supposant qu'il s'agit du bon répertoire) : | ||

| + | openvpn --genkey --secret /opt/phpki/phpki-store/CA/private/takey.pem | ||

| + | chown phpki:phpki /opt/phpki/phpki-store/CA/private/takey.pem}} | ||

| − | + | <tabs container><tab name="SME 10"> | |

| + | *Installer les paquets | ||

| + | yum --enablerepo=smecontribs install smeserver-phpki-ng | ||

| − | + | Aller dans le gestionnaire du serveur au paragraphe « Sécurité », dans « Gestion des certificats » et commencer la création de votre certificat racine (CA). | |

| − | + | Attention à ne cliquer qu'une seule fois et attendre le rafraichissement de la la page ; cela peut être très long de créer un certificat de 4096 bits... | |

| − | + | </tab> | |

| − | *Installer les | + | <tab name="SME 9"> |

| − | yum --enablerepo=smecontribs install smeserver-phpki | + | Vous devez activer le dépôt [[epel]]. |

| + | *Installer les paquets | ||

| + | yum --enablerepo=smecontribs,epel install smeserver-phpki | ||

| − | * | + | *Et redémarrer les services nécessaires : |

expand-template /etc/httpd/conf/httpd.conf | expand-template /etc/httpd/conf/httpd.conf | ||

expand-template /etc/httpd/pki-conf/httpd.conf | expand-template /etc/httpd/pki-conf/httpd.conf | ||

| Line 44: | Line 53: | ||

sv u /service/httpd-pki | sv u /service/httpd-pki | ||

| − | *Sinon, il est aussi possible de | + | *Sinon, il est aussi possible de redémarrer le serveur : |

signal-event post-upgrade; signal-event reboot | signal-event post-upgrade; signal-event reboot | ||

| + | Lors de la mise à jour, vous pouvez exécuter : | ||

| + | expand-template /etc/httpd/conf/httpd.conf | ||

| + | expand-template /etc/httpd/pki-conf/httpd.conf | ||

| + | sv t /service/httpd-e-smith | ||

| + | sv t /service/httpd-pki | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | * | + | </tab> |

| + | <tab name="SME 8"> | ||

| + | Pour sme8 | ||

| + | *Installer les paquets | ||

| + | yum --enablerepo=smecontribs install smeserver-phpki | ||

| + | |||

| + | *Et démarrer/redémarrer les services nécessaires : | ||

expand-template /etc/httpd/conf/httpd.conf | expand-template /etc/httpd/conf/httpd.conf | ||

expand-template /etc/httpd/pki-conf/httpd.conf | expand-template /etc/httpd/pki-conf/httpd.conf | ||

| Line 59: | Line 75: | ||

sv u /service/httpd-pki | sv u /service/httpd-pki | ||

| − | *Sinon, il est aussi possible de | + | *Sinon, il est aussi possible de redémarrer le serveur : |

signal-event post-upgrade; signal-event reboot | signal-event post-upgrade; signal-event reboot | ||

| + | </tab> | ||

| + | </tabs> | ||

| + | |||

| + | === Configurer votre nouveau PKI === | ||

| − | + | Dans le gestionnaire du serveur, vous trouverez un nouveau menu « Gestion des certificats » (ou vous pouvez utiliser le lien suivant : https://server.domain.tld/phpki/ca). | |

| − | + | Vous devez entrer les informations suivantes : | |

| − | |||

**Organisation | **Organisation | ||

| Line 79: | Line 98: | ||

**URL of your PKI (https://my.domain.tld/phpki) | **URL of your PKI (https://my.domain.tld/phpki) | ||

| − | + | Ces deux images montrent la première (et la plus importante) partie de cette page de configuration : | |

| − | [[File: | + | [[File:PHPki_CA_initial_setup_data_part_1.png|768px|thumb|center|Première partie de l'écran de configuration initiale (haut)]] |

| − | + | [[File:PHPki_CA_initial_setup_data_part_2.png|768px|thumb|center|Première partie de l'écran de configuration initiale (bas)]] | |

| − | + | La seconde partie ressemble à ceci : | |

| − | + | [[File:PHPki_CA_initial_setup_options.png|768px|thumb|center|Seconde partie de l'écran de configuration initiale]] | |

| − | + | La configuration par défaut devrait être viable pour la plupart des installations. Vous pouvez juste changer la partie "Help Document Contact Info". | |

| + | Une fois ce formulaire rempli (ce qui peut prendre plusieurs minutes, '''soyez patient''', car la génération des paramètres dh peut être assez longue), vous devriez avoir quelque chose comme ceci : | ||

[[File:Phpki_init_finish.png|768px|thumb|center|Second part of the initiale configuration page]] | [[File:Phpki_init_finish.png|768px|thumb|center|Second part of the initiale configuration page]] | ||

| − | + | Maintenant, PHPki est prêt. Il est très simple à utiliser. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Il est accessible dans le gestionnaire du serveur ou vous pouvez utiliser le lien suivant : https://server.domain.tld/phpki/ca | |

| − | + | Il existe aussi une interface publique, disponible uniquement sur les réseaux locaux, mais sans mot de passe, sur https://my.domain.tld/phpki. | |

| − | + | Ici, les utilisateurs peuvent télécharger les Certificats Master CA, CRL, ou chercher les certificats des autres utilisateurs (uniquement pour la partie publique bien sûr). | |

| − | |||

| − | + | {{Note box|type=Note :| si vous installez uniquement la contribution [[OpenVPN_Bridge/fr]] et avez installé PHPki comme recommandé sur la page Wiki, ou vous voulez uniquement utiliser [[PHPki]] sans la contribution [[OpenVPN_Bridge/fr]], alors vous avez terminé, et vous n'avez donc pas besoin de migrer les certificats.}} | |

| − | + | {{Note box|type=Note : |à partir de phpki-ng-0.84-14, de nouvelles URL sont disponibles pour accéder à votre CRL et demander l'état du certificat : | |

| − | + | http://www.somewhere.com/phpki/ns_revoke_query.php? | |

| + | http://www.somewhere.com/phpki/dl_crl.php}} | ||

| − | + | === Ajouter un autre admin === | |

| − | + | Si vous avez besoin de déléguer la génération de certificats, vous pouvez utiliser le panneau utilisateur pour ajouter l'accès au panneau, mais vous devrez également ajouter l'utilisateur manuellement à la configuration php. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | Éditer /opt/phpki/phpki-store/config/config.php<syntaxhighlight lang="php"> | ||

| + | #$PHPki_admins = Array(md5('admin')); | ||

| + | $PHPki_admins = Array(md5('admin'),md5('user2')); | ||

| − | + | </syntaxhighlight> | |

=== Désintallation === | === Désintallation === | ||

| − | + | Pour procéder à la désinstallation, exécutez les commandes suivantes : | |

| − | yum remove smeserver-phpki phpki | + | yum remove smeserver-phpki-ng phpki-ng |

expand-template /etc/httpd/conf/httpd.conf | expand-template /etc/httpd/conf/httpd.conf | ||

sv t /service/httpd-e-smith | sv t /service/httpd-e-smith | ||

| − | {{Note box| | + | {{Note box|type=Note :|comme pour beaucoup d'autres paquets, supprimer PHPki ne va pas le faire disparaître totalement de votre serveur. Surtout les certificats seront conservés ainsi que certains fichiers PHP. PHPKi-ng tentera de sauvegarder tous les anciens certificats.}} |

| − | }} | + | |

| + | Les certificats et fichiers de configuration PKI sont stockés ici : /opt/phpki/phpki-store, Les fichiers PHP sont ici : /opt/phpki/html. | ||

| − | + | {{Warning box|type=Attention !|Pour recommencer à zéro après la désinstallation, vous devez supprimer les répertoires html et pkpki-store avant de réinstaller. | |

| − | {{Warning box| | + | Ces fichiers peuvent être très importants, je vous recommande de les laisser ici. Si vous souhaitez réellement tout supprimer, faites donc une sauvegarde avant : |

cd /opt/phpki | cd /opt/phpki | ||

tar cvzf ~/phpki-backup.tar.gz ./ | tar cvzf ~/phpki-backup.tar.gz ./ | ||

| − | |||

| − | |||

| − | === | + | A présent, vous pouvez vider complètement le répertoire /opt/phpki : |

| − | + | rm /opt/phpki/{html,phpki-store} -rf | |

| + | }} | ||

| + | |||

| + | === Réinstallation === | ||

| + | |||

| + | ==== Avant phpki-ng 0.84-14 ==== | ||

| + | Si vous avez supprimé la contribution et que vous souhaitez la réinstaller en ayant conservé vos certificats CA précédents (en supposant que vous avez restauré /opt/phpki), vous avez besoin de suivre ces étapes après avoir réinstallé les paquets : | ||

cd /opt/phpki/html/ | cd /opt/phpki/html/ | ||

| Line 266: | Line 171: | ||

rm -f index.php | rm -f index.php | ||

ln -s main.php index.php | ln -s main.php index.php | ||

| + | cd /opt/phpki/ | ||

| + | chown phpki:phpki -R phpki-store | ||

| + | chown root:phpki -R html/config.php | ||

| + | |||

| + | === Bogues === | ||

| + | Merci de signaler tout bogue dans la section dédiée sur [http://bugs.contribs.org/enter_bug.cgi bugzilla]. | ||

| + | |||

| + | ====smeserver-phpki-ng==== | ||

| + | |||

| + | Pour la nouvelle contribution, sélectionner le composant smeserver-phpki-ng ou utilisez {{BugzillaFileBug|product=SME%20Contribs|component=smeserver-phpki-ng|title=ce lien.}} | ||

| + | {{#bugzilla:columns=id,product,version,status,summary |sort=id |order=desc |component=smeserver-phpki-ng|noresultsmessage="Pas de bogues ouverts actuellement."}} | ||

| + | |||

| + | ====phpki-ng==== | ||

| + | Uniquement pour le nouveau phpki-ng, sélectionner le composant phpki-ng ou utilisez {{BugzillaFileBug|product=SME%20Contribs|component=phpki-ng|title=ce lien.}} | ||

| + | |||

| + | {{#bugzilla:columns=id,product,version,status,summary |sort=id |order=desc |component=phpki-ng|noresultsmessage="Pas de bogues ouverts actuellement."}} | ||

| − | === | + | === Journal des modifications === |

| − | + | Seules les versions publiées dans smecontrib sont listées ici. | |

| − | |||

| + | {{#smechangelog:smeserver-phpki-ng}} | ||

| + | {{#smechangelog:phpki-ng}} | ||

---- | ---- | ||

| − | [[Category:Contrib]] | + | [[Category:Contrib/fr]] |

| − | [[Category:Administration:Certificates]] | + | [[Category:Administration:Certificates/fr]] |

Latest revision as of 21:31, 25 October 2023

Mainteneur

Initialement : Daniel B. de Firewall Services

La contribution est maintenant maintenue par Koozali SME.

Version

Ancienne version avant SME10 : smeserver-phpki and phpki. Nouvelle version :

Veuillez suivre les instructions d'installation ci-dessous, elles satisferont toutes les dépendances et les dernières versions des 2 paquets qui seront installés automatiquement.

Description

PHPki est une application OpenSource pour gérer une multi-agency PKI conforme HIPAA. Avec ça, vous pouvez gérer de manière centralisée les certificats X.509 utilisés avec S/MIME activé sur les clients de messagerie, serveurs SSL, et applications VPN. PHPki est maintenant utilisé pour gérer les certificats avec la dernière version de la contribution SME Serveur OpenVPN Bridge.

Vous pouvez voir la démo d'installation ici, en anglais.

Pré-requis

Installation

- Installer les paquets

yum --enablerepo=smecontribs install smeserver-phpki-ng

Aller dans le gestionnaire du serveur au paragraphe « Sécurité », dans « Gestion des certificats » et commencer la création de votre certificat racine (CA).

Attention à ne cliquer qu'une seule fois et attendre le rafraichissement de la la page ; cela peut être très long de créer un certificat de 4096 bits...

Vous devez activer le dépôt epel.

- Installer les paquets

yum --enablerepo=smecontribs,epel install smeserver-phpki

- Et redémarrer les services nécessaires :

expand-template /etc/httpd/conf/httpd.conf expand-template /etc/httpd/pki-conf/httpd.conf sv t /service/httpd-e-smith sv u /service/httpd-pki

- Sinon, il est aussi possible de redémarrer le serveur :

signal-event post-upgrade; signal-event reboot

Lors de la mise à jour, vous pouvez exécuter :

expand-template /etc/httpd/conf/httpd.conf expand-template /etc/httpd/pki-conf/httpd.conf sv t /service/httpd-e-smith sv t /service/httpd-pki

Pour sme8

- Installer les paquets

yum --enablerepo=smecontribs install smeserver-phpki

- Et démarrer/redémarrer les services nécessaires :

expand-template /etc/httpd/conf/httpd.conf expand-template /etc/httpd/pki-conf/httpd.conf sv t /service/httpd-e-smith sv u /service/httpd-pki

- Sinon, il est aussi possible de redémarrer le serveur :

signal-event post-upgrade; signal-event reboot

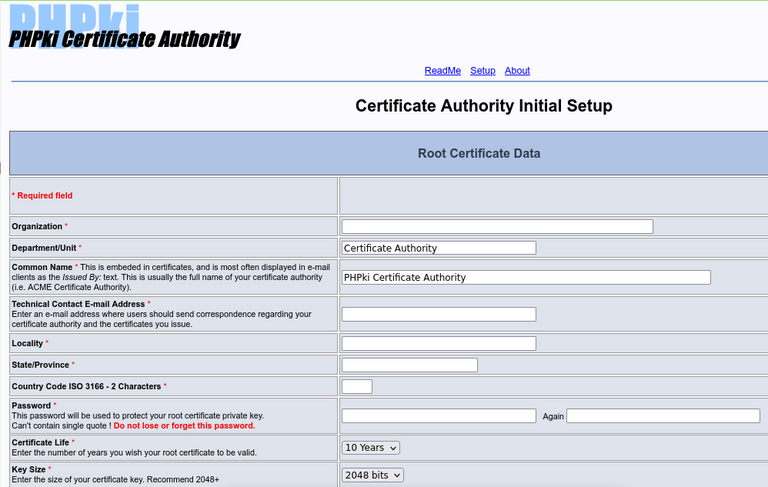

Configurer votre nouveau PKI

Dans le gestionnaire du serveur, vous trouverez un nouveau menu « Gestion des certificats » (ou vous pouvez utiliser le lien suivant : https://server.domain.tld/phpki/ca).

Vous devez entrer les informations suivantes :

- Organisation

- Department

- Common Name of the Master CA

- E-mail (technical contact)

- City

- State

- Country Code

- Password (to protect the private key of the Master CA)

- Validity of the CA

- Keys size

- URL of your PKI (https://my.domain.tld/phpki)

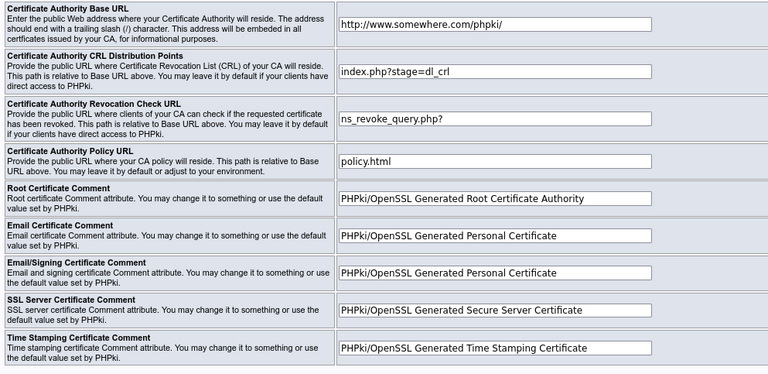

Ces deux images montrent la première (et la plus importante) partie de cette page de configuration :

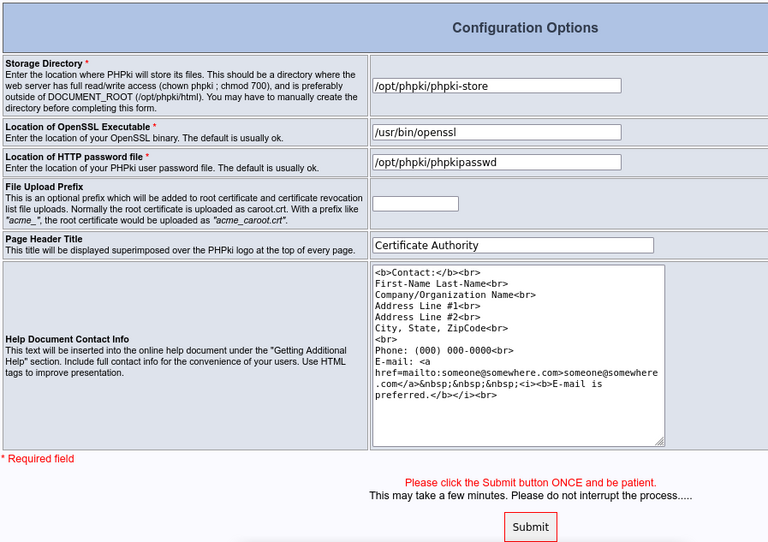

La seconde partie ressemble à ceci :

La configuration par défaut devrait être viable pour la plupart des installations. Vous pouvez juste changer la partie "Help Document Contact Info".

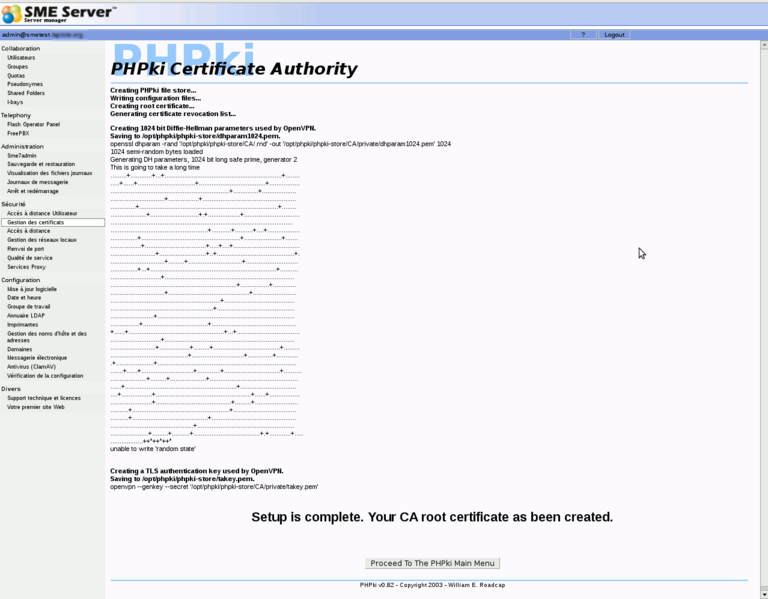

Une fois ce formulaire rempli (ce qui peut prendre plusieurs minutes, soyez patient, car la génération des paramètres dh peut être assez longue), vous devriez avoir quelque chose comme ceci :

Maintenant, PHPki est prêt. Il est très simple à utiliser.

Il est accessible dans le gestionnaire du serveur ou vous pouvez utiliser le lien suivant : https://server.domain.tld/phpki/ca

Il existe aussi une interface publique, disponible uniquement sur les réseaux locaux, mais sans mot de passe, sur https://my.domain.tld/phpki.

Ici, les utilisateurs peuvent télécharger les Certificats Master CA, CRL, ou chercher les certificats des autres utilisateurs (uniquement pour la partie publique bien sûr).

Ajouter un autre admin

Si vous avez besoin de déléguer la génération de certificats, vous pouvez utiliser le panneau utilisateur pour ajouter l'accès au panneau, mais vous devrez également ajouter l'utilisateur manuellement à la configuration php.

Éditer /opt/phpki/phpki-store/config/config.php

#$PHPki_admins = Array(md5('admin'));

$PHPki_admins = Array(md5('admin'),md5('user2'));

Désintallation

Pour procéder à la désinstallation, exécutez les commandes suivantes :

yum remove smeserver-phpki-ng phpki-ng expand-template /etc/httpd/conf/httpd.conf sv t /service/httpd-e-smith

Les certificats et fichiers de configuration PKI sont stockés ici : /opt/phpki/phpki-store, Les fichiers PHP sont ici : /opt/phpki/html.

Réinstallation

Avant phpki-ng 0.84-14

Si vous avez supprimé la contribution et que vous souhaitez la réinstaller en ayant conservé vos certificats CA précédents (en supposant que vous avez restauré /opt/phpki), vous avez besoin de suivre ces étapes après avoir réinstallé les paquets :

cd /opt/phpki/html/ rm -f index.php rm -f setup.php ln -s main.php index.php cat config.php.rpmsave > config.php cd ca rm -f index.php ln -s main.php index.php cd /opt/phpki/ chown phpki:phpki -R phpki-store chown root:phpki -R html/config.php

Bogues

Merci de signaler tout bogue dans la section dédiée sur bugzilla.

smeserver-phpki-ng

Pour la nouvelle contribution, sélectionner le composant smeserver-phpki-ng ou utilisez ce lien.

| ID | Product | Version | Status | Summary (4 tasks) ⇒ |

|---|---|---|---|---|

| 12436 | SME Contribs | 10.0 | CONFIRMED | failure to download crl |

| 12426 | SME Contribs | 10.0 | CONFIRMED | smeserver-phpki-ng Setting httpd-pki PHPVersion does not alter template |

| 12228 | SME Contribs | 10.0 | RESOLVED | wrong uid and gid |

| 10903 | SME Contribs | Futur | CONFIRMED | NFR: Save certificate bundle for ovpn configs |

phpki-ng

Uniquement pour le nouveau phpki-ng, sélectionner le composant phpki-ng ou utilisez ce lien.

| ID | Product | Version | Status | Summary (2 tasks) ⇒ |

|---|---|---|---|---|

| 12420 | SME Contribs | 10.0 | CONFIRMED | phpki-ng Create and download file has no name |

| 12275 | SME Contribs | 10.0 | CONFIRMED | PHP Warning: Use of undefined constant |

Journal des modifications

Seules les versions publiées dans smecontrib sont listées ici.

- fix httpd needs QSD in place of ? [SME: 12354]

2022/12/28 Jean-Philippe Pialasse 0.3-21.sme

- fix chop isntead of chomp for config.php [SME: 12293]

- small fixes for config.php and httpd

2022/12/14 Jean-Philippe Pialasse 0.3-18.sme

- revert log/phpki [SME: 12266]

- phpki-ng autopopulate base info from ldap [SME: 11440]

- ensure user are seen by php-pool [SME: 12268]

- safe remote access for crl [SME: 11439]

- fix typo preventing httpd-pki to start 2

- add dl_crl_pem.php [SME: 12272]

- fix regex and potential code injection [SME: 12274]

2022/12/14 Jean-Philippe Pialasse 0.84-14.sme

- add easy and safe access to crl download [SME: 12272]

- fix revoke certificate failing on whitespace pass [SME: 12273]

- fix missing default_md in config.php from previous versions [SME: 12267]

- remove extra space in URL in search.php [SME: 12232]

- Attempt to fix the final reload after CA creation [SME: 11192]