Difference between revisions of "SME Server talk:Documentation:Administration Manual:Chapter11/fr"

(→SSH) |

(→FTP) |

||

| Line 69: | Line 69: | ||

=====FTP===== | =====FTP===== | ||

| − | |||

| − | FTP | + | Une autre façon de télécharger des fichiers depuis et vers votre serveur est de mettre en place un protocole appelé FTP, ou «file transfert protocol". Cet écran vous permet de définir votre politique de sécurité pour le FTP. Notez que permettre l'accès entier FTP à votre serveur fait réduire votre sécurité. Vous avez deux options que vous pouvez définir ici. |

| − | FTP | + | Les différents accès possibles par FTP : |

| + | *Accès FTP privé ne permet que des personnes de votre réseau interne d'écrire des fichiers sur votre serveur. | ||

| + | *Accès FTP public permet aux utilisateurs à la fois l'intérieur et l'extérieur de votre réseau local de lire ou d'écrire des fichiers sur votre serveur, à condition qu'ils aient un compte et mot de passe. Si, par exemple, vous voulez être en mesure de mettre à jour votre site web à partir de la maison en utilisant FTP, vous devez choisir le réglage «Public». | ||

| + | {{warning box|Nous vous recommandons fortement de laisser cela comme privée à moins que vous n'ayez une bonne raison de le faire.}} | ||

| + | |||

| + | Les limites d'accès du FTP: Cela vous permet de définir une politique globale sur l'ensemble du site pour un accès FTP. Le paramètre que vous choisissez ici remplacera tous les autres paramètres FTP de votre serveur. Par exemple, si vous choisissez "Désactiver l'accès FTP public» ici et puis plus tard vous configurez une i-bay pour permettre l'accès FTP publique de l'Internet, comme l'accès est interdit ici, il le sera pour votre ibay. Notez que l'un des choix ici vous permet de désactiver complètement l'utilisation de FTP. | ||

=====Telnet===== | =====Telnet===== | ||

Revision as of 21:00, 25 June 2013

Sécurité

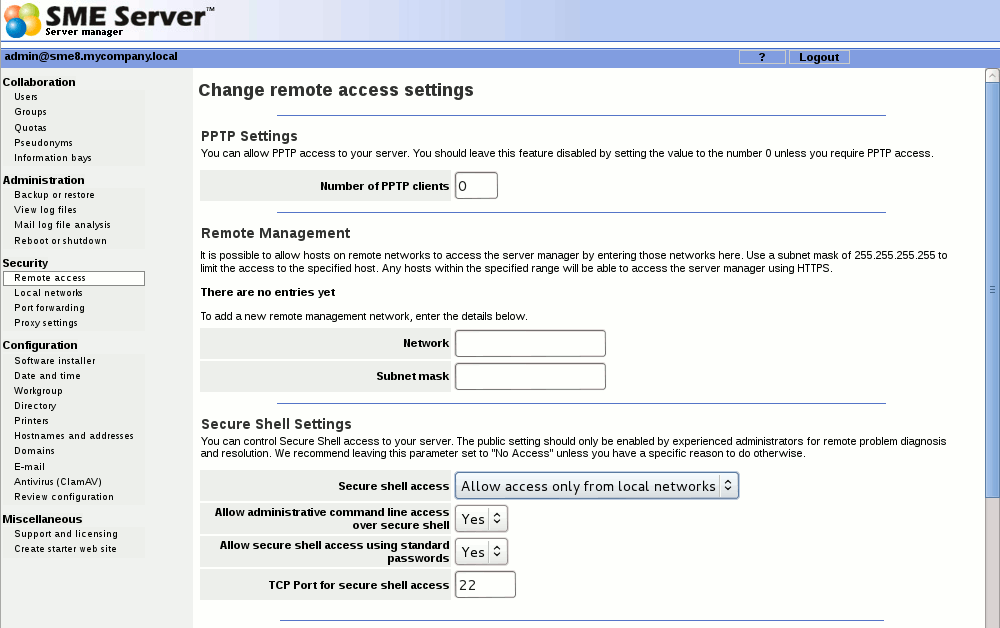

Accés à distance

Si vous êtes un utilisateur avancé, le SME Server fournie plusieurs façons différentes d'accéder au système d'exploitation Linux, soit à partir d'un ordinateur de votre réseau interne ou depuis un ordinateur en dehors de votre entreprise, à partir d'Internet. En outre, vous avez la possibilité d'accéder à votre réseau informatique en toute sécurité à partir d'un ordinateur distant. Toutes ces opérations sont configurés à partir de l'écran ci-dessous dans le gestionnaire de serveur.

Chacune de ces méthodes d'accès distant est décrite ci-dessous.

PPTP (VPN)

Le Point-to-Point Tunnelling Protocol (PPTP) est utilisé pour créer des connections des clients vers le serveur par des réseaux privés virtuels (VPN) et a été développé par le Forum PPTP, un groupe d'industriels qui comprenait Microsoft et plusieurs autres sociétés. Un VPN est un réseau privé d'ordinateurs qui utilise l'Internet pour se connecter à des nœuds. PPTP permet aux utilisateurs de se connecter à leurs réseaux d'entreprise au travers d'Internet.

L'implémentation de PPTP par Microsoft est largement utilisé dans le monde de Windows pour fournir un accès à distance à travers l'Internet. Si vous avez un système Windows distant (par exemple, un ordinateur portable ou un ordinateur à la maison) qui a accès à Internet, vous pouvez également accéder aux informations stockées sur le serveur de votre entreprise.

Si vous souhaitez activer l'accès VPN, vous devez décider combien de clients PPTP individuels seront autorisé à se connecter simultanément à votre serveur, et entrez le nombre ici. La méthode la plus simple est d'entrer le nombre total de clients suceptible de se connecter à distance par PPTP dans votre organisation. Alternativement, si vous avez une connexion lente à Internet et que vous ne voulez pas que l'ensemble de ces clients PPTP puissent se connecter en même temps, vous pouvez saisir un nombre inférieur ici. Par exemple, si vous avez cinq utilisateurs qui de temps en temps utilisent le VPN PPTP pour se connecter à distance, en entrant ici le nombre de 5, cela permettra à chacun d'eux de se connecter à tout moment. La saisie de 2 permettra seulement à deux utilisateurs de se connecter à n'importe quel moment donné. Cependant si un troisième utilisateur tente de se connecter, il ou elle recevra un message d'erreur et il ne sera pas capable de se connecter jusqu'à ce que l'un des autres utilisateurs se déconnectent. Si, en revanche, vous avez entré 0, aucune connexion PPTP sera autorisé.

Avant que le serveur ne soit prêt à accepter les connexions PPTP, chaque utilisateur doit être autorisé à acceder au VPN PPTP par l'onglet "Acces par client VPN" dans le panneau Utilisateur du server-manager.

Pour vous connecter à distance avec l'aide PPTP, le protocole doit être installé sur chaque client Windows. Généralement, cela se fait par le panneau de configuration du réseau (vous pourriez avoir besoin de votre CD d'installation Windows d'origine). Après qu'il soit installé (un redémarrage de votre système Windows peut être nécessaire), vous pouvez créer de nouvelles connexions via le panneau de réglages réseau en saisissant l'adresse IP externe du serveur auquel vous souhaitez vous connecter. Une fois que vous avez terminé, vous devriez être en mesure d'établir une connexion PPTP en double-cliquant sur l'icône appropriée dans la fenêtre de réglages réseaux. Lorsque vous ouvrez la fenêtre de Voisinage réseau de votre explorateur windows, vous devriez voir votre groupe de travail du serveur s'afficher.

Paramétrage à distance

Pour permettre l'accès au server-manager à partir des réseaux distants ajoutez les adresses IP autorisées à la section de gestion à distance.

Pour permettre à un seul ordinateur (ou un réseau d'ordinateurs derrière un pare-feu) ajouter son adresse IP et le masque suivant.

223.102.19.24 255.255.255.255

SSH

Si vous avez besoin de vous connecter directement à votre serveur, nous vous encourageons fortement d'utiliser SSH. En plus des systèmes UNIX et Linux, le logiciel client SSH est maintenant également disponible pour les systèmes Windows et Macintosh. (Voir la section ci-dessous.)

Si vous n'avez pas de raison de permettre l'accès à distance, nous vous suggérons de régler à "Aucun accès".

SSH (secure shell) fournit un moyen sécurisé, crypté pour se connecter à une machine distante sur un réseau ou pour copier des fichiers à partir d'un ordinateur local vers un serveur. Beaucoup de gens ne réalisent pas que beaucoup de programmes comme telnet et ftp transmettre votre mot de passe en clair, non crypté en texte sur votre réseau ou sur Internet. Le protocol SSH et son programme compagnon SCP fournissent un moyen sûr de vous identifier ou de copier des fichiers. Le protocole SSH a été inventé par SSH Communications Security, qui vend des serveurs ssh commerciaux, clients et autres produits connexes. Le protocole lui-même a deux versions - SSH1 et SSH2 - qui sont tous deux pris en charge par la plupart des clients et des serveurs aujourd'hui. Pour plus d'informations à propos de SSH Communications Security et ses produits commerciaux, visitez http://www.ssh.com/.

OpenSSH qui est inclus avec le SME Server est une version libre des outils et du protocole ssh. Le serveur fournit les programmes de client SSH ainsi qu'un démon serveur ssh qui prend en charge les protocoles SSH1 et SSH2. Pour plus d'informations sur OpenSSH, visitez http://www.openssh.com/.

Une fois que ssh est activé, vous devriez être en mesure de vous connecter à votre serveur simplement en lançant le client ssh sur votre système à distance et de s'assurer qu'il s'adresse pour le nom de domaine externe ou l'adresse IP de votre serveur. Dans la configuration par défaut, vous devez ensuite indiquer votre nom d'utilisateur. Après avoir entré votre mot de passe admin et administratif, vous serez dans la console du serveur. De là, vous pouvez modifier la configuration du serveur, accéder au gestionnaire de serveur via un navigateur texte ou effectuer d'autres tâches de la console du serveur.

ssh root@ip-of-your-server

Si vous activez l'accès SSH, vous avez des options de configuration supplémentaires:

- Permettre l'accès administrateur en ligne de commande via ssh - Cela permet à quelqu'un de se connecter à votre serveur comme "root" avec le mot de passe administrateur. L'utilisateur aura alors l'accès complet au système d'exploitation Linux. Cela peut être utile si quelqu'un fait de la maintenance à distance pour votre système. Dans la plupart des cas, nous recommandons de régler cela Non.

- Autoriser ssh à l'aide de mots de passe standards - Si vous choisissez Oui (par défaut), les utilisateurs seront en mesure de se connecter au serveur en utilisant un nom d'utilisateur et un mot de passe standard. Cela peut être un sujet de préoccupation d'un point de vue de la sécurité, puisqu'une personne qui voudrait s'introduire dans votre système pourrait se connecter à votre serveur ssh et entrez à plusieurs reprises des noms d'utilisateur et mots de passe dans une tentative de trouver une combinaison valide. Un moyen plus sûr pour permettre l'accès ssh est appelée authentification RSA et consiste à copier une clé SSH entre le client et le serveur. Voir le manuel de l'utilisateur pour les details

- TCP Port for secure shell access - Change the port the ssh client connects to the server, choose a random free port eg. 822 This provides some protection from attacks on the usual port of 22.

- Port TCP pour l'accès au shell sécurisé - Changer le port de ssh pour se connecter au serveur, choisissez un au hasard, par exemple le port 822 Ceci donne une protection certaine contre les attaques sur le port 22 qui est le port par defaut.

- SSH clients

Un certain nombre de logiciels libres fournissent des clients ssh pour une utilisation dans un environnement Windows, Macintosh ou Linux. Plusieurs sont des extensions de programmes telnet existantes qui incluent la fonctionnalité ssh. Deux listes différentes de clients connus peuvent être trouvés en ligne à http://www.openssh.com/windows.html et http://www.freessh.org/.

Un client ssh commercial est disponible à partir de SSH Communications Security à l'adresse: http://www.ssh.com/products/ssh/download.html. Notez que le client est libre d'évaluation, pour les universitaire et certaines utilisations non commerciales.....bon dans n'importe quelle distribution linux vous ouvrez un terminal et tapez :

ssh root@ip-of-your-server

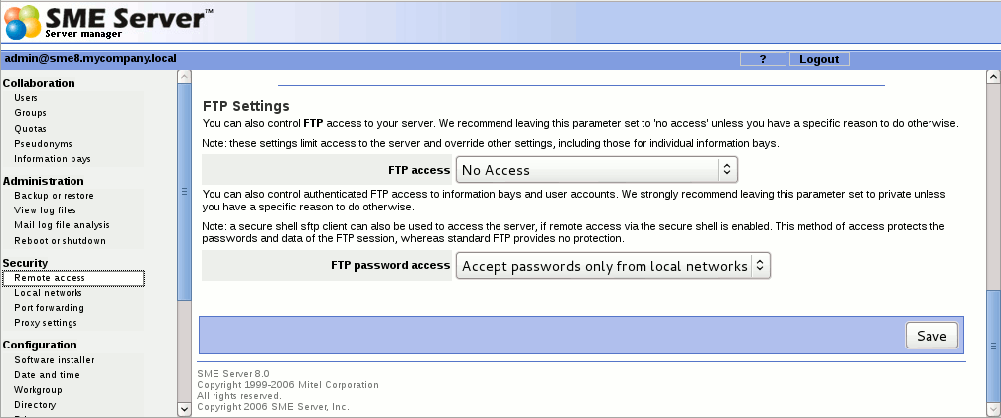

FTP

Une autre façon de télécharger des fichiers depuis et vers votre serveur est de mettre en place un protocole appelé FTP, ou «file transfert protocol". Cet écran vous permet de définir votre politique de sécurité pour le FTP. Notez que permettre l'accès entier FTP à votre serveur fait réduire votre sécurité. Vous avez deux options que vous pouvez définir ici.

Les différents accès possibles par FTP :

- Accès FTP privé ne permet que des personnes de votre réseau interne d'écrire des fichiers sur votre serveur.

- Accès FTP public permet aux utilisateurs à la fois l'intérieur et l'extérieur de votre réseau local de lire ou d'écrire des fichiers sur votre serveur, à condition qu'ils aient un compte et mot de passe. Si, par exemple, vous voulez être en mesure de mettre à jour votre site web à partir de la maison en utilisant FTP, vous devez choisir le réglage «Public».

Les limites d'accès du FTP: Cela vous permet de définir une politique globale sur l'ensemble du site pour un accès FTP. Le paramètre que vous choisissez ici remplacera tous les autres paramètres FTP de votre serveur. Par exemple, si vous choisissez "Désactiver l'accès FTP public» ici et puis plus tard vous configurez une i-bay pour permettre l'accès FTP publique de l'Internet, comme l'accès est interdit ici, il le sera pour votre ibay. Notez que l'un des choix ici vous permet de désactiver complètement l'utilisation de FTP.

Telnet

Telnet has traditionally been one of the tools used to login remotely to other systems across a network or the Internet. However, when you use telnet, all user names and passwords are transmitted without any kind of encryption, dramatically reducing the security of your server. Because ssh usage has increased to an acceptable level, telnet access has been removed from the SME Server

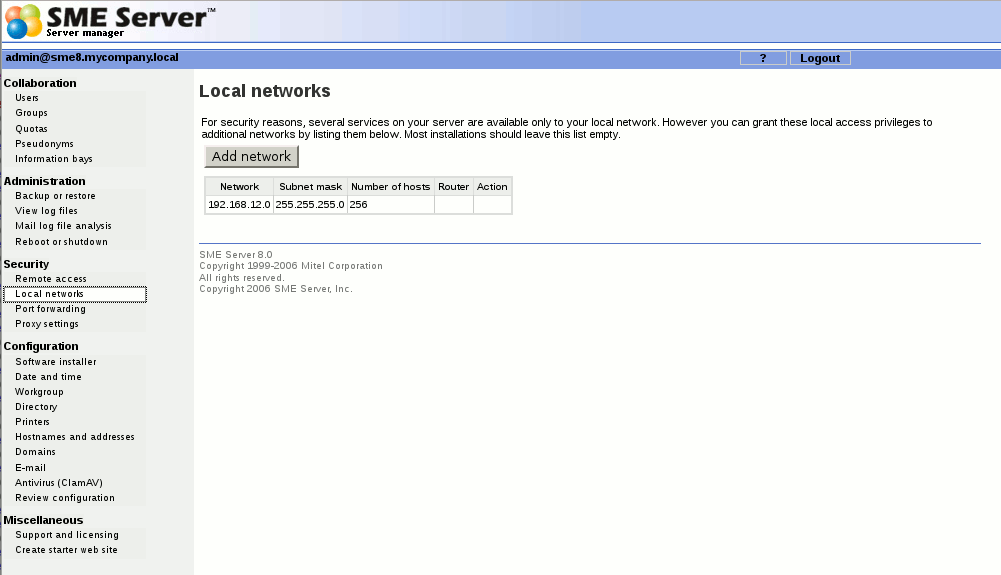

Local networks

Your SME Server provides services to machines on the local network and it gives machines on that network special privileges and access. For example, only machines connected to the local network can access the mail server on your server to send mail. When you configured your server, you provided it with sufficient information to deduce its own local network. Machines on the network are automatically identified by the server as being eligible for these privileges and access.

If your company only has one network that is being serviced by the server, you do not need to add any information here.

Some advanced users may wish to extend privileges to more than one network of computers. If you would like your server to identify one or more additional networks for those privileges, you will be asked to enter those network IDs and the subnet mask for each network here.

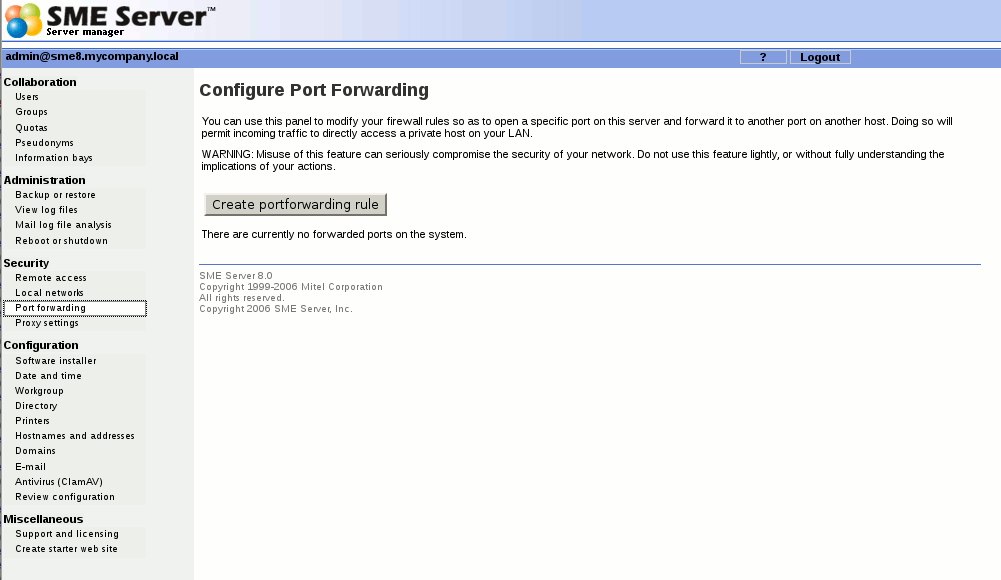

Port forwarding

Your SME Server provides the ability to forward its ports to other machines.

You can use the panel shown above to modify your firewall rules so as to open a specific port (or range of ports) on this server and forward it to another port on another host. Doing so will permit incoming traffic to directly access a private host on your LAN.

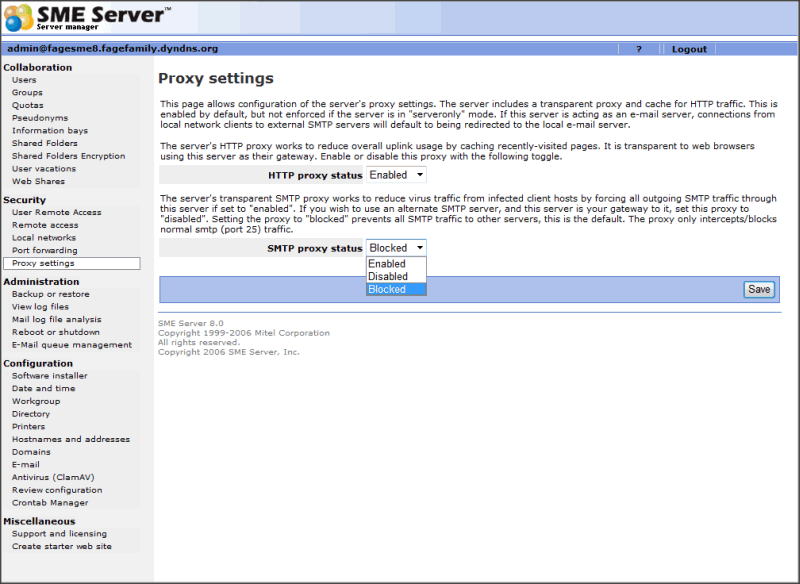

Proxy settings

Your SME Server has a transparent HTTP and SMTP proxy.

HTTP Proxy

The server's HTTP proxy works to reduce overall uplink usage by caching recently-visited pages. It is transparent to web browsers using this server as their gateway.

SMTP Proxy

The server's transparent SMTP proxy works to reduce virus traffic from infected client hosts by forcing all outgoing SMTP traffic through this server. If you wish to use an alternate SMTP server, and this server is your gateway to it, disable this proxy.

- Disabled. Clients behind SME Server are allowed to connect to any SMTP server anywhere in the world (that allow them to).

- Blocked. This forces all SMTP traffic to go through the server and be authenticated. All attempts to connect to any SMTP Server other than the SME Server will be blocked and treated as if there is no SMTP server on the other end. (This is the new default)

- Enabled. Any attempt to connect to an SMTP Server other than the SME Server will be redirected to the SME Server. If someone attempts to connect to an external smtp server (gmail for example) it will be redirected to the sme server. If they then have it set to authenticate to that external server instead of passing the user/pass to the external server it will pass it to the sme server and fail. (This is the old default)

Note: The server (by default) now requires email clients (other than webmail) to authenticate and will not allow auth to occur over an unsecure link. If for example you are using thunderbird then you must set the authentication method to normal password. Leave the connection security at starttls or ssl/tls.